E così avviene. Attenzione però: pagare è la soluzione peggiore che uno possa intraprendere, perché ovviamente non risolve il problema, ma il computer vi viene comunque bloccato. La pericolosità di questo “Virus” (tra virgolette, perché sostanzialmente non è un virus che vi ruba dati, ma un programma che si attiva quando accendete il PC e vi blocca ogni sorta di processo) sta nel fatto che si può manifestare in tante varianti diverse, più o meno violentemente, e che quindi non esiste una guida “standard” su come eliminarlo.

RINGRAZIAMENTI

Ringrazio tutte le persone che contribuiscono, attraverso gli innumerevoli commenti qui sotto, ad aiutare coloro che purtroppo hanno preso questo virus e hanno difficoltà ad eliminarlo; se questa guida vi è stata utile, apprezzerei davvero molto un vostro mi piace all’articolo (cliccando sul pulsante a fondo guida) e/o alla pagina Facebook. Grazie ancora.

COS’È IL VIRUS POLIZIA DI STATO

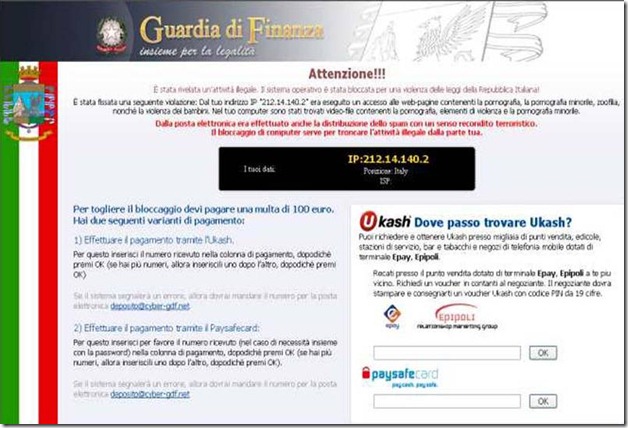

Questa immagine vi mostra come il Virus Polizia di Stato (chiamato anche virus Interpol) vi colpisce la prima volta (poi se scadono le 24 ore, ogni volta che avviate il pc, vi troverete davanti una schermata bianca che non vi permette di fare niente):

UPDATE MAGGIO 2015

Recentemente, le infezioni avvenute su PC sono decisamente calate, indice che ormai gli Antivirus riescono a intercettare il virus e a non farsi “fregare”.. Tuttavia, questo virus si sta diffondendo sempre di più su smartphone e tablet (principalmente Android).

Il malware si insinua nel dispositivo in seguito all’accesso a siti malevoli, o anche a siti conosciuti, ma purtroppo infettati; solitamente approfitta di un falso download: può, ad esempio, convincervi a scaricare una nuova versione di Adobe, o l’aggiornamento di un qualche plugin. Una volta infettati, vi comparirà una schermata della polizia dove vi dice che i vostri dati sono stati criptati, e non avrete più l’accesso a essi se non pagate.. Chiaramente non è vero.

Ecco la guida per eliminare questa fastidiosa variante: Eliminare virus Polizia di Stato (Interpol) su Smartphone e Tablet.

| Data | Utente | Nome del file | Posizione |

| 27/03/2013 | Polizia Postale | WPBT0.dll | C:\Documents and Settings\

NOMEUTENTE\Start menu\ProgramsStartup |

| 27/03/2013 | Matteo Pumo | mahmud.exe | Indicato nella guida più avanti |

| 26/05/2013 | Vincenzo | skype.dat | C:\users\utente\AppData\Roaming |

| 12/06/2013 | Luciano | icq.dat | |

| 03/08/2013 | Manuel | cache.dat | C:\users\utente\AppData\Roaming |

| 14/09/2013 | Fabio | data.dat | C:\users\utente\AppData\Roaming |

| 24/01/2014 | Gianni Calciati | KB9792047.exe | |

| 03/04/2014 | Mattia | bootstat.dat | |

| 26/04/2014 | Giuseppe di Lorenzo | lollipop_04111329.exe | C:/Users/Utente/appdata/local/lollipop |

| 29/04/2014 | Fabrizio Doc Lamarmora | qmdo3lng.cpp | C:/Documents and Settings/All Users/

Dati applicazioni/2992199F9A/qmdo3lng.cpp |

| 29/04/2014 | Fabrizio Doc Lamarmora | gnl3odmg.lnk | C:/Documents and Settings/Utente/Menu

Avvio/Programmi/Esecuzione automatica/gnl3odmq.lnk |

| 29/04/2014 | Fabrizio Doc Lamarmora | ~+JF6055469183583580057.dll | C:/Documents and Settings/Utente/

Impostazioni locali/Temp/ ~+JF6055469183583580057.dll |

| 07/05/2014 | Filippo_Inzaghi | GLCA9A.tmp | \AppData\Local\Temp\GLCA9A.tmp |

| 20/05/2014 | Chicco | ing2h4.cpp | C:/ Document and setting/ All users/

Dati applicazioni/2992199F9A/ing2h4.cpp |

| 27/05/2014 | Alessio | KDOVSRZ.CPP e ZRSVODK.DOT | C:\Users\NOMEUTENTE\AppData\Local\

FB27B406E798CFE4F87336033BBB3F0C |

| 12/09/2014 | Marcello Jonny | f.ex | \nomeutente\AppData\Local\Temp\f.exe |

| 11/10/2014 | AlessioMTX | GDIPFONTCACHEv1.DAT | C:\Users\nomeutente\AppData\Local\

GDIPFONTCACHEv1.DAT |

| 04/12/2014 | Paolo | Other.res | \AppData\Roaming\Other.res |

| 04/12/2014 | Paolo | zVhV.dll | \AppData\Local\Temp\Low\zVhV.dll |

| 04/12/2014 | Paolo | stuprt.exe | \AppData\Local\Temp\stuprt.exe |

| 04/12/2014 | Paolo | Zbzt.dll | \AppData\Local\Temp\Low\Zbzt.dll |

| 04/12/2014 | Paolo | 0uzLe7Vt.exe | \AppData\Local\Temp\Low\0uzLe7Vt.exe |

UPDATE GENNAIO 2014

- Pare che questo fantomatico “virus” colpisca anche Mac e Linux, ma in questo caso ovviamente riesce solo ad impedire l’accesso al Browser, infatti non infetta il computer! In questo caso è sufficiente disinstallare il browser in uso, se diverso da Safari, oppure ripristinare Safari dal menù in alto a destra “Safari -> Ripristina Safari“.

- Pare esista un’ulteriore versione “soft” del virus (una probabilmente che colpisce anche Mac e Linux), che apre una pagina con il seguente indirizzo: stop.police-guard-you.info; dico soft, perchè per ora pare solo che faccia comparire pagine di minaccia, in modo da farsi inviare soldi sfruttando la paura che genera una scritta “Polizia” e anche sfruttando il nome del Virus polizia di stato (segnalazione dell’utente di WorldInformatic Mary il 24/01/2014).

- Questa nuova versione non fa altro che reindirizzare tutti i browser alla pagina che ho detto prima, e nel caso in cui il browser non si riesca più a chiudere normalmente, consiglio di chiuderlo con il Task Manager (Monitoraggio attività su Mac).

METODO CONSIGLIATO DALLA POLIZIA POSTALE

- Far partire il computer in “Modalità Provvisoria (o Safe Mode)” (ossia tenere premuto il tasto f8 non appena sta per accendersi lo schermo del PC);

- Premere poi su Start -> Tutti i programmi, cercare la cartella “Esecuzione automatica” (Su XP non ci si arriva in questo modo, ma andando in C:Documents and SettingsNOMEUTENTEStart menuProgramsStartup) e aprirla;

- Visualizzerete adesso la lista dei programmi che si avviano automaticamente all’accensione del PC, e tra questi dovrebbe apparire il file “WPBT0.dll“, oppure un file con nome identificativo del tipo “0.< una serie di altri numeri >.exe”;

- Eliminate questo file mettendolo nel cestino, e poi svuotare anche il cestino;

- Riavviare quindi il PC e verificare che tutto funzioni correttamente.

TORNARE INDIETRO NEL TEMPO

Attraverso questo metodo si può “portare indietro nel tempo” il Sistema Operativo Windows, in modo tale da riportarlo nella situazione in cui non era affetto dal virus; questo sistema è davvero semplice, ma in parecchi casi ha risolto il problema evitando di complicarsi la vita! In sostanza è sufficiente utilizzare un’utility propria di Windows (Xp, Vista, 7 e 8), come spiego dettagliatamente in questa guida:

Riportare indietro nel tempo Windows.

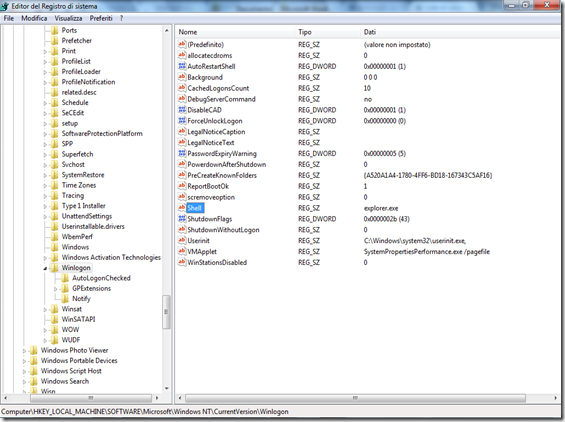

METODO CON LE CHIAVI DI REGISTRO

(Si ringrazia balzanomichele.blogspot.it per immagini e parte di questo metodo.)

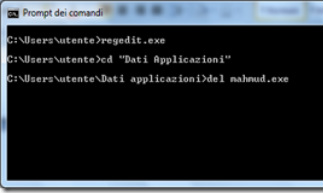

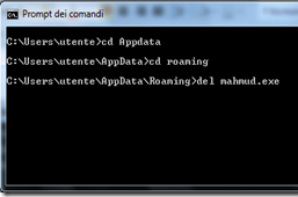

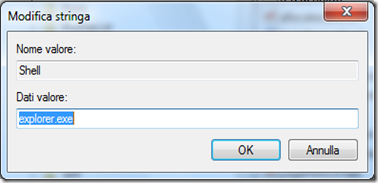

- Entrare sempre in “Modalità Provvisoria” e andare su Start -> Esegui (o Start -> barra di ricerca in basso), digitare regedit e premere invio. Ora seguite il percorso HKEY_LOCAL_MACHINE \SOFTWARE \Microsoft \Windows NT \CurrentVersion \Winlogon ed eseguite un doppio click su Shell. Nella finestrella che vi compare dovete scrivere explorer.exe (o Explorer.exe in XP);

- Se usate Windows XP o 2000, entrate nel prompt dei comandi e digitare:

cd “Dati Applicazioni” o cd “Applications Data” e premere invio;

poi digitare del mahmud.exe (e premere invio). - Se usate Windows Vista, 7 o 8, entrate nel prompt e digitare:

cd Appdata e premere invio;

poi digitare cd roaming e premere nuovamente invio;

infine scrivere del mahmud.exe (e premere invio).

UPDATE 26/05/2013: a seguito di una segnalazione dell’utente Vincenzo (che ringrazio caldamente), avviso che ora il file in alcuni casi ha cambiato nome, ergo in quei casi non bisogna più digitare del mahmud.exe, ma bensì “del skype.dat” (ovviamente senza virgolette); il file risiede in C:\users\utente\AppData\Roaming.

UPDATE 12/06/2013: a seguito della segnalazione dell’utente Luciano, ora in alcuni casi il file ha nuovamente cambiato nome, e si chiama icq.dat.

UPDATE 03/08/2013: a seguito della segnalazione dell’utente Manuel, il file può ora chiamarsi anche cache.dat e risiedere in: C:\users\utente\AppData\Roaming.

UPDATE 14/09/2013: a seguito della segnalazione dell’utente Fabio, ora il file può chiamarsi anche data.dat e risiedere in: C:\users\utente\AppData\Roaming.

UPDATE 24/01/2014: a seguito della segnalazione dell’utente Gianni Calciati, ora il file in alcune versione del virus ha cambiato nome, può chiamarsi anche KB9792047.exe

UPDATE 03/04/2014: a seguito della segnalazione dell’utente Mattia, il file può anche chiamarsi Bootstat.dat.

UPDATE 26/04/2014: a seguito della segnalazione dell’utente Giuseppe di Lorenzo, il file può anche chiamarsi lollipop_04111329.exe e trovarsi nella cartella C:/Users/Utente/appdata/local/lollipop.

|

|

|

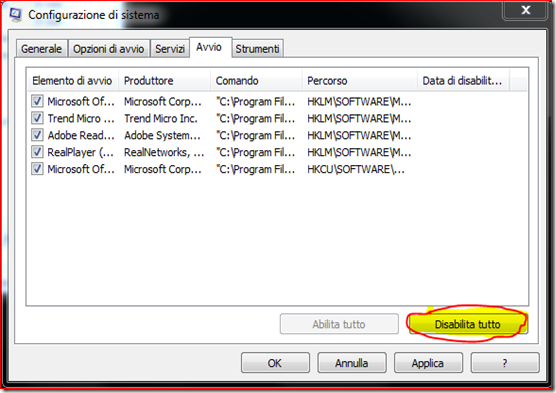

METODO ATTRAVERSO TASK MANAGER E MSCONFIG SE AVETE UN CERTO LASSO DI TEMPO PRIMA CHE LA SCHERMATA BIANCA VI BLOCCHI TUTTO

- In questo caso siete stati fortunati, perchè se avete questo breve lasso di tempo potete velocemente premere Ctrl + Alt + Canc all’avvio dell’interfaccia Windows, e killare il processo explorer.exe per avere ancora più tempo; andate quindi in Start -> Esegui (o Start -> barra di ricerca sotto), scrivete msconfig e premete invio (poi seguite le istruzioni che vi sto per dare);

- Se invece avete comunque un certo lasso di tempo prima che si blocchi tutto, ma di pochi secondi, recatevi subito a scrivere msconfig, entrando nelle “Configurazioni di sistema”; a questo punto andate nella scheda Avvio, premete su Disabilita tutto, su Applica e infine su ok e riavviate il sistema.

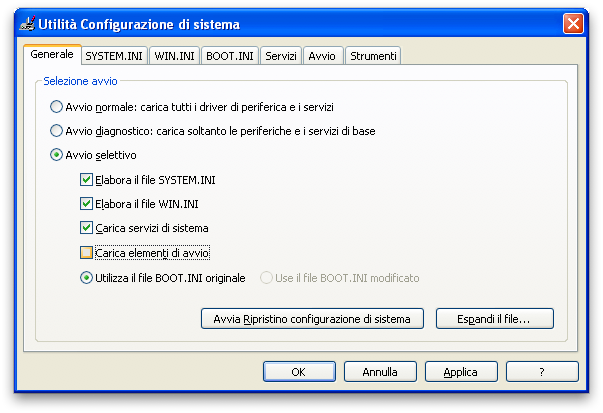

- Se siete riusciti ad accedere alla Modalità Provvisoria (vedi sopra), digitate msconfig nella solita casellina apposita (vedi sopra) e dalla finestra di “Configurazione di sistema” disabilitate anzitutto la voce “Carica elementi di avvio” e premete su Applica (qui sotto è XP, ma la voce per disabilitare gli elementi di avvio è praticamente uguale per tutti..);

- Adesso andate nella sezione Servizi, nascondete tutti i Servizi Microsoft (selezionando l’apposita casella in basso per evitare danni), e poi disabilitate tutti quei servizi che hanno nomi “strani“, o che non hanno un produttore certificato e attendibile;

- Infine andate nella sezione Avvio e disabilitate (come vi ho mostato nel caso precedente) anche qui tutti i servizi che non volete che si attivino all’avvio (o che non conoscete..), e prestate particolare attenzione al servizio cfmon, che in molti casi era lui il responsabile del virus! (quindi consiglio di disabilitarlo se non vi serve; qui la guida che spiega a cosa serve e come eliminarlo).

METODO ATTRAVERSO DISTRO LINUX E/O RIMOZIONE DELL’HARD DISK

Questo sistema è utilissimo per salvare tutti i dati del vostro PC per sicurezza, e anche per rimuovere ovviamente il virus; ho scelto di mettere insieme questi due procedimenti perchè possono essere utili anche per chi non riesce ad accedere al computer per altri motivi, oltre che per un virus. Comunque ecco le due guide:

METODO MANUALE NELLA CARTELLA C:

- Se ancora non avete risolto, provate ad andare a cercarvi da solo il responsabile di questo virus, navigando in C:Users e cancellando tutti i file “strani” che trovate nelle varie cartelle Temp, Startup (o Esecuzione Automatica) e Application Data. Consiglio anche di svuotare le due cartelle C:WindowsPrefetch e C:WindowsTemp;

- Inoltre effettuate una ricerca nel vostro PC del programma ctfmon, e quando lo trovate (si trova in System32 comunque) controllate che non sia una copia del virus, o che non sia comunque correlato al virus. Nel caso in cui verifichiate che questo sia effettivamente infetto, potete cancellarlo; in questo articolo trovate spiegato cos’è il processo ctfmon e come cancellarlo.

UTILIZZARE COMBOFIX IN MODALITA’ PROVVISORIA

Moltissimi utenti sono riusciti a risolvere questo problema attraverso il software Combofix, che a quanto pare cerca, trova e cancella i file responsabili del virus. Per scaricarlo recatevi a questo indirizzo; dopodichè inseritelo in una chiavetta. Ovviamente bisogna scaricare Combofix da un altro computer, perchè in Modalità Provvisoria internet è disabilitato.

Qui la guida su come utilizzare Combofix: Guida all’utilizzo di Combofix.

- Avviate Windows in Modalità Provvisoria (possibilmente utilizzando l’account amministratore di default, che se non l’avete attivato dovete attivarlo dal prompt dei comandi digitando net user administrator / active: yes come vi indico più tardi, ma in quasi tutti i casi va bene anche l’account vostro normale con diritti di amministratore) e inserite la chiavetta con dentro il software Combofix;

- Avviate ora il Task Manager con Ctrl + Alt + Canc e terminate l’applicazione attiva; nei processi, invece, terminate il processo userinit;

- Infine disattivate tutti gli antivirus che avete e fate partire l’applicazione Combofix e lasciatelo eseguire; non interrompetelo per nessun motivo, e riavviate per ottenere il risultato.

NOTA: se Combofix non si avvia a causa di problemi di compatibilità (specialmente su Windows 7), allora provate a:

- Rinominare l’eseguibile di Combofix con un nome a vostra scelta .exe (questo perchè molti virus o malware sono configurati in modo da impedire l’avvio di Combofix).

- Avviare Combofix una volta entrati in Safe Mode (Modalità provvisoria).

- Fate prima una scansione con MalwareBytes (seguite la guida cliccando sul link qui a fianco), ed eliminate tutto ciò che vi indica; dopo avviate Combofix sempre dalla modalità provvisoria.

UTILIZZARE IL CD DI KASPERSKY SE NON SI ATTIVA NEANCHE LA MODALITA’ PROVVISORIA

(Si ringranzia it.paperblog.com per questa guida di Kaspersky)

- Scarichiamo il software Kaspersky Rescue Disk procedendo come indicato in questa ottima guida, e quindi masterizzatelo su un CD;

- A questo punto, al momento dell’accensione tenete premuto f2 per entrare nel BIOS e selezionate come modalità di avvio principale il CD-ROM; qui la guida che indica come cambiare l’ordine di avvio del PC dal BIOS.

- Alla fine apparirà una simulazione di sistema operativo e sul desktop verde eseguire Kaspersky Registry Editor.

Ora riattivate il TaskManager con Ctrl + Alt + Canc e verificate le seguenti voci:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policiessystem e verificate il valore di DisableTaskMgr deve essere impostato a 0

Controllate le chiavi:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Once

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Ex

e, se presenti, anche queste per tutti gli utenti presenti sul sistema:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\Once

Tra queste chiavi ci sono i servizi che partono quando accendiamo il pc e quindi ci sarà sicuramente anche il nostro virus. Dunque individuate i nomi sospetti che sono presenti in tutte le chiavi e cancelliamole (tasto destro – elimina)

- Fatto questo riavviate e dovrebbe essere tutto ok.

UTILIZZARE UN ACCOUNT AMMINISTRATORE QUALORA LA MODALITA’ PROVVISORIA DEL NOSTRO ACCOUNT NON PARTA

Se il virus Polizia di Stato ha bloccato anche la modalità provvisoria dell’utente infettato, non ci resta altro da fare che attivare l’account amministratore di default (che ha pieni poteri) e di entrare nella modalità provvisoria con quell’account.

Per creare l’account amministratore, dovete riuscire ad accedere al prompt dei comandi (fatelo scegliendo la voce all’avvio Modalità Provvisoria con prompt dei comandi dopo aver premuto f8) e digitare:

net user administrator / active: yes

Premete invio e ora potete riavviare il computer ed entrare in Modalità Provvisoria con questo account, che ovviamente riuscirà a partire senza attivazione del virus Polizia di Stato, perchè in realtà è stato l’altro utente ad essere infettato. Una volta che avete quindi accesso a tutte le funzioni del vostro PC (anche se ovviamente siete in Safe Mode, quindi limitati) potete provare tutti i metodi descritti precedentemente, e in più:

- Dal momento che siete amministratori con pieni poteri, potete navigare tra le cartelle di tutti gli altri utenti alla ricerca del virus;

- Oppure potete procedere col metodo che descrivo qui sotto.

Devo ammettere di non aver purtroppo pensato quasi subito a questa soluzione, che sicuramente è la più rapida e indolore, a patto ovviamente di fare tutto correttamente. Per eseguire questo metodo bisogna accedere in modalità provvisoria attraverso però l’account amministatore con pieni poteri che, se non è già visibile di default nella vostra macchina, dovete attivare seguendo il procedimento che vi ho già descritto.

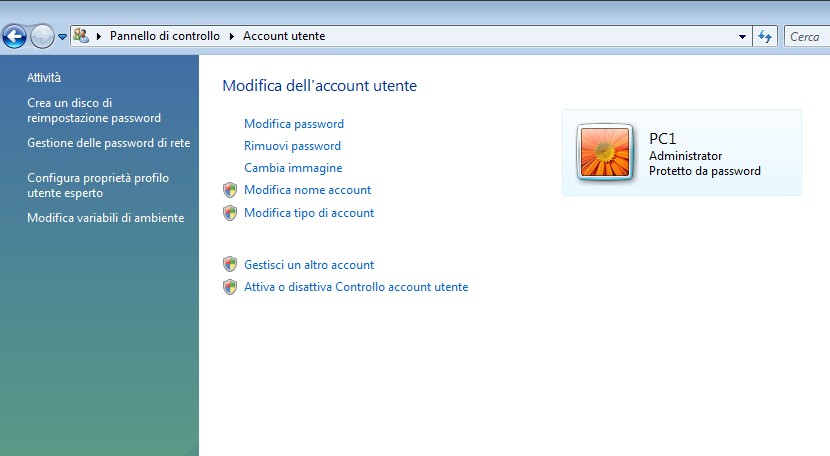

- Una volta entrati nella Safe Mode, recatevi nel Pannello di controllo e andate alla scheda di creazione di un nuovo utente, che ad esempio per Windows 7 si trova seguendo il percorso Account utente -> Gestisci account -> Crea nuovo account (in Vista e XP si trova in altri percorsi, ma tutti abbastanza intuitivi da trovare; comunque se avete problemi ovviamente scrivete nei commenti!):

- Nella schermata sopra premete quindi su “Gestisci un altro account” e poi create un nuovo account amministratore;

- Adesso copiatevi immagini, video, musica e anche i file più importanti che volete conservare (notare che in realtà i file vi dovrebbero rimanere, come ovviamente è accaduto a me, ma per sicurezza copiateveli su un dispositivo esterno!);

- Ora il vostro problema è pressoché risolto, perché infatti ora riavviando il sistema avrete la possibilità di scegliere con quale utente partire, e ovviamente dovete scegliere il nuovo account;

- Questo nuovo account, essendo stato creato da un account amministratore con pieni poteri, ha “ereditato” i programmi del vecchio utente, ma ovviamente non il virus Polizia di Stato, che ora è stato eliminato; non è quindi come un reset del sistema, come qualcuno potrebbe pensare, perchè infatti i programmi non vengono persi in questo modo;

- A questo punto, se volete, potete quindi definitivamente eliminare quell’account infetto, e con lui il maledetto virus.

USARE MALWAREBYTES IN MODALITA’ PROVVISORIA

Qui la guida su come utilizzare MalwareBytes: Guida all’utilizzo di MalwareBytes.

Tra le tantissime varianti del virus Polizia di Stato, c’è n’è anche una molto “debole“, debellata facilmente da molti utenti utilizzando il software Malwarebytes, scaricabile a questo indirizzo; l’ho provato anch’io come metodo e devo dire che è veramente un software ottimo (nonostante a me non abbia risolto il problema), perchè infatti ha trovato tantissimi altri virus e malware. Comunque si procede in questo modo:

- Entrate in modalità provvisoria ed inserite la chiavetta sulla quale avete inserito il programma Malwarebytes;

- Consiglio anche in questo caso di disattivare l’antivirus, e fate poi partire quindi la scansione del sistema, che durerà abbastanza;

- Riavviate e in alcuni casi questo procedimento ha risolto il problema.

METODO ATTRAVERSO IL PROMPT DEI COMANDI SE TASK MANAGER, REGEDIT E MODALITÀ PROVVISORIA SONO BLOCCATI

Questa soluzione è stata gentilmente consigliata il 24/01/2014 dall’utente di WorldInformatic Gianni Calciati, che ringrazio.

Se la modalità provvisoria è bloccata, allora premete F8 all’avvio del computer e scegliete la voce “Modalità provvisoria con prompt dei comandi“; dato che Regedit e Task Manager non funzionano, dovete perciò riuscire ad aprire il pannello di controllo. Per fare questo digitate nel prompt dei comandi la seguente stringa:

\control

Quando vi chiede se continuare in modalità provvisoria (o ripristinare configurazioni precedenti) premete su NO, e insieme alla console di ripristino configurazioni si attiverà anche explorer.exe (ovvero visualizzerete il desktop). Ora è come se foste entrati in modalità provvisoria, perciò riaprite nuovamente il prompt dei comandi e digitate le seguenti stringhe (seguite da invio) per attivare Task Manager e Regedit:

reg add HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableRegistryTools /t REG_DWORD /f

reg add HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System /v DisableTaskMgr /t REG_DWORD /f

Ora che Regedit è di nuovo attivo, seguite il metodo descritto più in alto: METODO CON LE CHIAVI DI REGISTRO.

COME IMPOSTARE AL MEGLIO IL ROUTER

Si ringrazia per questo metodo felicebalsamo.it (su segnalazione dell’utente STEFANO):

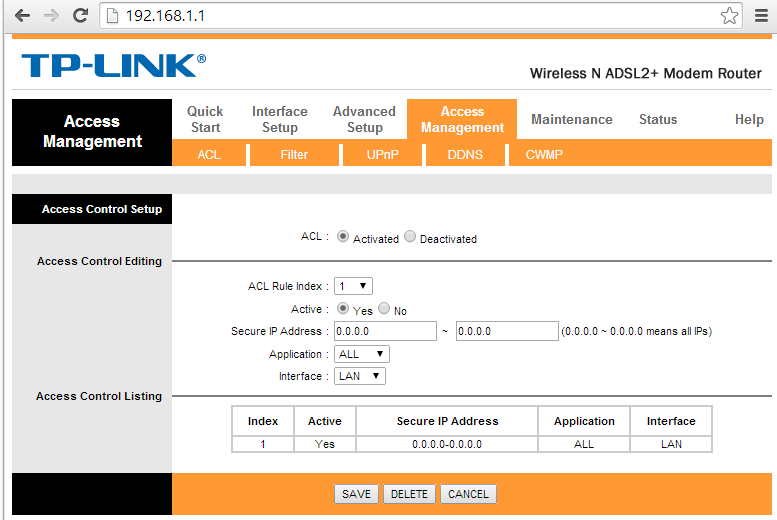

- Una volta eseguito l’accesso al router, avrete una schermata quella quella in basso.

Selezionate Access Management: In questa sezione si possono gestire le Access Control List (ACL), ovvero delle limitazioni che possiamo abilitare sul router.

Creiamo quindi una nuova regola impostando esattamente come nella figura in basso:

ACL Rule Index: Posizionato su 1

Active: impostato su Yes

Secure IP Address: Si autoimposta a 0.0.0.0 0.0.0.0

Application: ALL (vuol dire limitazione su tutte le funzioni del router)

Interface: LAN (importante mettere LAN e non WAN), in questo modo solo dalla rete interna è possibile compiere operazioni sul router. - Successivamente clicchiamo su SAVE.

Per approfondimenti guardate l’articolo di Felice Balsamo reperibile a questo link: Soluzione per i modem/router TP-Link: DNS modificati sui router.

ATTENZIONE

Dato che da vari commenti ho rilevato che ci sono parecchi dubbi su determinati file da cancellare, qui ne elenco alcuni che non bisogna eliminare:

- Ctfmon.exe: In questo articolo la guida che descrive cos’è, come funziona e come eventualmente disabilitarlo o eliminarlo; spesso il virus prende questo nome, ma fate attenzione a non confonderlo col file originale.

- Rundll32.exe: Questo file è importantissimo al Sistema Operativo, perchè permette l’esecuzione dei DLL come un’applicazione; ho scritto che il processo colpevole può essere rundll32.exe, perché il virus Polizia di Stato a volte ne crea una copia infetta o infetta proprio quello originale, ma se il file rundll32.exe non è infettato non va assolutamente cancellato (In sostanza va cancellato solo se è una copia formata dal virus)!

- Explorer.exe: In questo articolo la guida che descrive cos’è e perchè bisogna stare attenti a come trattarlo; questo file lo potete disabilitare temporaneamente per cancellare il virus, ma prestate attenzione.

- Csrss.exe e Svchost.exe: In questo articolo parlo di questi due processi di sistema, indicando in entrambi i casi quando possono essere pericolosi, e quando invece no.

Mi auguro che la guida sia stata utile, e vi invito anche a lasciare tanti commenti con soluzioni nuove e inedite, così da aiutare sempre in modo migliore chi viene colpito dal virus Polizia di Stato.

Se trovate l’articolo interessante, un Mi Piace sulla pagina Facebook e/o una condivisione sono graditi. Per non perdere neanche un articolo di World Informatic, iscrivetevi alla Newsletter, oppure utilizzate i Feed Rss.

Dottore in Ingegneria Informatica.

Contattatemi sui miei Social Network e sul mio Sito personale per collaborazioni, proposte di lavoro e altre informazioni!